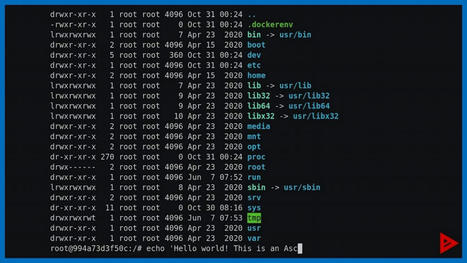

Auf der Open-Source-Entwicklerkonferenz FOSDEM haben Sanja Bonic und Janos Pasztor vorgestellt, wie man mit ihrem Projekt ContainerSSH und dem Programm asciinema anschaulich macht, was angreifende Hacker auf einem Server tun. ContainerSSH erlaubt es, Software-Container dynamisch zu erzeugen, wenn sich ein SSH-Nutzer auf einem Server anmeldet. Meldet er sich wieder ab, wird der Container eingestampft. Das eignet sich zum Beispiel für Anwendungen im Webhosting-Bereich oder für Lernumgebungen für praxisnahe Linux-Kurse. Man kann damit aber auch einen Honeypot bauen.

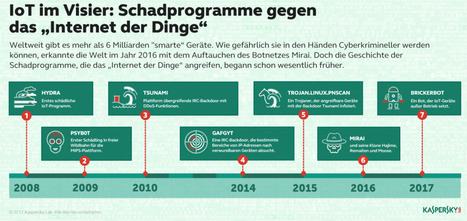

Ein Honeypot ist ein absichtlich verwundbarer Server, der mit dem Zweck ins Internet eingebracht wird, Angreifer anzulocken. So kann man zum Beispiel die neuesten Angriffstechniken untersuchen, die gerade im Einsatz. Aber nicht nur für Sicherheitsexperten, auch als Admin kann ein Honeypot nützlich sein. So brachte etwa Pasztor das Beispiel eines Admins, der SSH-Server betreibt und schützen möchte. So jemand kann anhand der Login-Versuche auf einem Honeypot lernen, wogegen er seine echten Server verteidigen muss.

Learn more / En savoir plus / Mehr erfahren:

https://www.scoop.it/topic/securite-pc-et-internet/?&tag=Honeypot

Your new post is loading...

Your new post is loading...

Auf der Open-Source-Entwicklerkonferenz FOSDEM haben Sanja Bonic und Janos Pasztor vorgestellt, wie man mit ihrem Projekt ContainerSSH und dem Programm asciinema anschaulich macht, was angreifende Hacker auf einem Server tun. ContainerSSH erlaubt es, Software-Container dynamisch zu erzeugen, wenn sich ein SSH-Nutzer auf einem Server anmeldet. Meldet er sich wieder ab, wird der Container eingestampft. Das eignet sich zum Beispiel für Anwendungen im Webhosting-Bereich oder für Lernumgebungen für praxisnahe Linux-Kurse. Man kann damit aber auch einen Honeypot bauen.

Ein Honeypot ist ein absichtlich verwundbarer Server, der mit dem Zweck ins Internet eingebracht wird, Angreifer anzulocken. So kann man zum Beispiel die neuesten Angriffstechniken untersuchen, die gerade im Einsatz. Aber nicht nur für Sicherheitsexperten, auch als Admin kann ein Honeypot nützlich sein. So brachte etwa Pasztor das Beispiel eines Admins, der SSH-Server betreibt und schützen möchte. So jemand kann anhand der Login-Versuche auf einem Honeypot lernen, wogegen er seine echten Server verteidigen muss.

Learn more / En savoir plus / Mehr erfahren:

https://www.scoop.it/topic/securite-pc-et-internet/?&tag=Honeypot